以色列內蓋夫本古里安大學的軟體和資訊系統工程師團隊展示了從氣隙電腦中提取有用數據的能力。該小組已發布紙到arXiv預印本伺服器描述了他們的實驗和結果。

在過去的幾年裡,駭客透過潛入網路的方式登上了頭條新聞。電腦系統用於公共服務,例如監控水處理設備。其他人則對較大的系統進行拒絕服務攻擊,或更明目張膽地對醫院或其他關鍵服務系統進行勒索軟體攻擊。

它們的一個共同點是與互聯網的連接,這讓一些人想知道為什麼這些用戶網站會連接到互聯網,如果這使它們如此脆弱的話。在這項新的努力中,以色列的研究小組發現,即使沒有連接到網路的電腦也可能容易受到攻擊。

未連接到其他網路或網際網路的電腦被認為是氣隙的,它們與任何其他電腦之間只有空虛的空氣。這樣的系統似乎不會受到攻擊,特別是因為軟碟機已不再使用。但正如研究人員所證明的那樣,情況並非總是如此。

為了證明攻擊氣隙電腦是可能的,研究人員開發了一種惡意軟體,可以操縱目標電腦上的 RAM,產生非常微弱的無線電訊號。該軟體的設計方式是,產生的無線電波反射資料保存在 RAM 裝置上,並以可從附近裝置讀取的方式進行編碼。

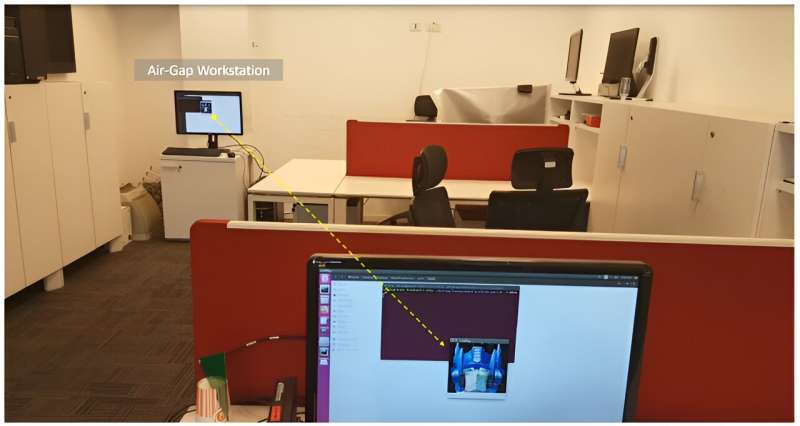

研究人員透過感染一台氣隙計算機,然後將另一個設備放置在足夠近的位置以收聽聲音來測試他們的想法。無線電波從測驗計算機發出。然後訊號被解碼,它們所包含的訊息由第二台電腦上執行的軟體顯示。在這種安排下,團隊發現他們可以捕獲密碼、按鍵和其他類型的數據,在某些情況下甚至可以捕獲小圖像。

研究團隊承認,在現實世界中以這種方式入侵電腦將具有挑戰性,但他們也指出這並非不可能。

更多資訊:Mordechai Guri,RAMBO:透過拼寫電腦 RAM 中的隱藏無線電訊號來洩露氣隙電腦的秘密,arXiv(2024)。DOI:10.48550/arxiv.2409.02292

期刊資訊: arXiv

© 2024 Science X 網絡

引文:從氣隙計算機中竊取的可用資料(2024 年,9 月 10 日)檢索日期:2024 年 9 月 10 日取自 https://techxplore.com/news/2024-09-usable-hacked-air-gapped.html

本文檔受版權保護。除了出於私人學習或研究目的的任何公平交易外,不得未經書面許可,不得複製部分內容。所提供的內容僅供參考。