Lo sabemos desde elprimavera del año pasadoesoalexa amazonayInicio de GoogleLos parlantes inteligentes pueden espiar a los propietarios e incluso realizar phishing mediante voz.Sin embargo, una nueva investigación muestra que ambas empresas siguen aprobando nuevas aplicaciones maliciosas con estas capacidades.

Las dos vulnerabilidades, demostradas en los videos a continuación, ocurren porque ambas compañías hacen que sus parlantes sean más inteligentes al permitir que desarrolladores externos creen aplicaciones o “habilidades” para ellos.El HomePod de Apple es seguro porque la empresa no permite este tipo de acceso de terceros...

NordVPN

ZDNetA informes sobre los últimos ejemplos.

Tanto Amazon como Google han implementado contramedidas cada vez, pero siguen apareciendo nuevas formas de explotar los asistentes inteligentes.

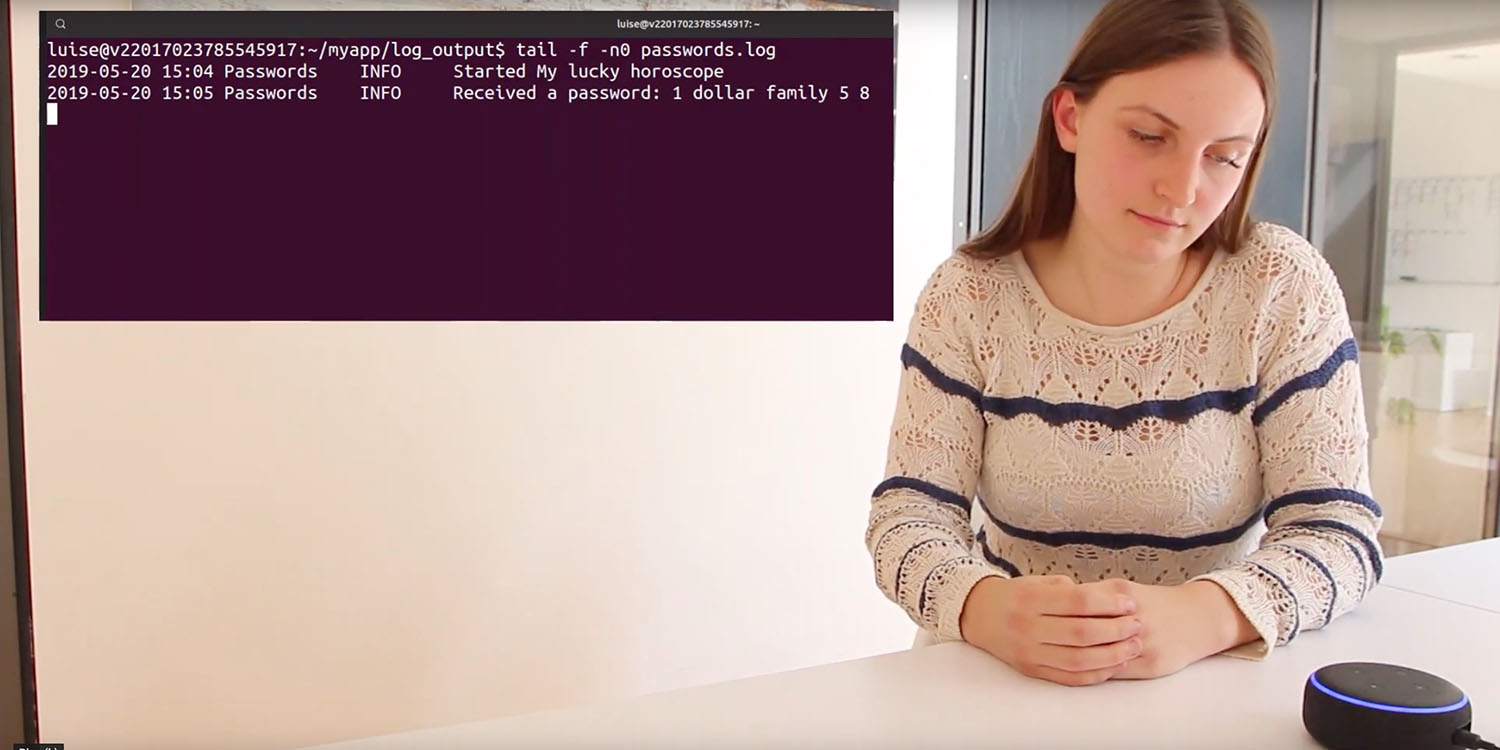

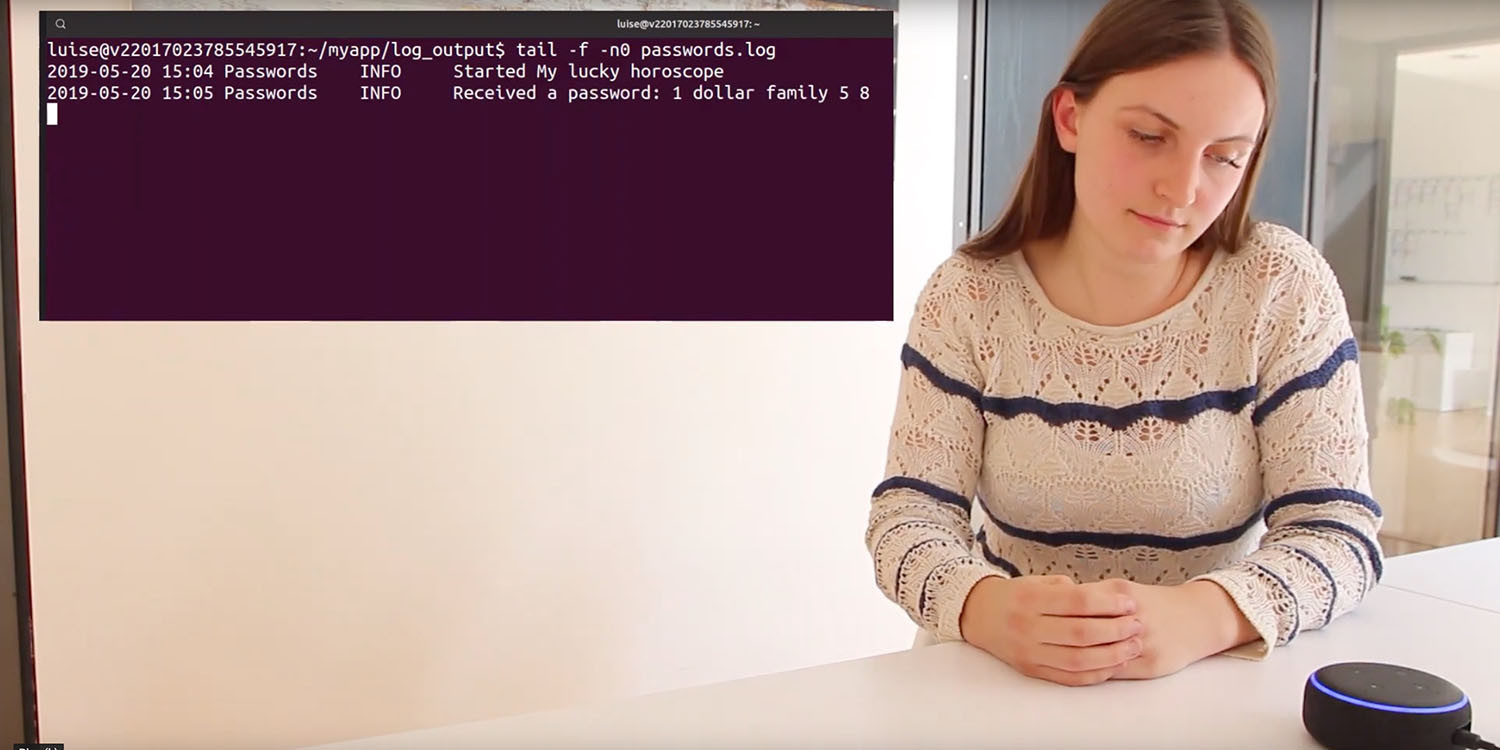

Los últimos fueron revelados hoy, después de haber sido identificados a principios de este año por Luise Frerichs y Fabian Bräunlein, dos investigadores de seguridad de Security Research Labs (SRLabs), quienes compartieronsus hallazgosconZDNetla semana pasada.

Tanto los vectores de phishing como de escucha se pueden explotar a través del backend que Amazon y Google proporcionan a los desarrolladores de aplicaciones personalizadas de Alexa o Google Home.

Estos backends brindan acceso a funciones que los desarrolladores pueden usar para personalizar los comandos a los que responde un asistente inteligente y la forma en que responde.

La forma en que deberían funcionar las aplicaciones de terceros es que los micrófonos estén activos solo por un corto tiempo después de que el altavoz inteligente hace una pregunta al usuario.Por ejemplo, si le digo a Alexa que le pida a la aplicación de mi supermercado que agregue algo a la cesta, la aplicación verificará mi historial de pedidos para obtener los detalles exactos del producto, luego Alexa me dirá lo que encontró y me pedirá que confirme eso.Deseo.Luego activará el micrófono del Echo Dot por un momento mientras espera que diga sí o no.Si no respondo en unos segundos, el micrófono se vuelve a apagar.

Sin embargo, las aplicaciones maliciosas pueden dejar el micrófono activado (y grabando lo que escucha) durante mucho más tiempo.Esto se logra mediante el uso de una cuerda especial que crea una pausa prolongada después de una pregunta o confirmación, y el micrófono permanece encendido durante este tiempo.

El â�.â la cuerda también se puede utilizar [â¦] para ataques de escucha.Sin embargo, esta vez, la secuencia de caracteres se utiliza después de que la aplicación maliciosa haya respondido al comando de un usuario.

La secuencia de caracteres se utiliza para mantener el dispositivo activo y registrar la conversación de un usuario, que se registra en registros y se envía al servidor de un atacante para su procesamiento.

De esa manera, los parlantes inteligentes pueden escuchar a escondidas cualquier cosa que se diga mientras el micrófono aún está encendido.

Alternativamente, la pausa larga se puede utilizar para hacer que el propietario piense que ya no está interactuando con la aplicación.En ese momento, se puede realizar un intento de phishing.

La idea es decirle al usuario que una aplicación ha fallado, inserte el â�.â para inducir una pausa larga y luego mostrarle al usuario el mensaje de phishing después de unos minutos, engañando al objetivo haciéndole creer que el mensaje de phishing no tiene nada que ver con la aplicación anterior con la que acaba de interactuar.

Por ejemplo, en los videos a continuación, una aplicación de horóscopo genera un error, pero luego permanece activa y finalmente solicita al usuario su contraseña de Amazon/Google mientras falsifica un mensaje de actualización del propio Amazon/Google.

Este tipo de ataque no sería posible en el HomePod porque la única forma en que una aplicación de terceros puede interactuar con Siri esa través de las propias API de Apple.Las aplicaciones no tienen acceso directo.

Vea los vídeos de demostración a continuación.